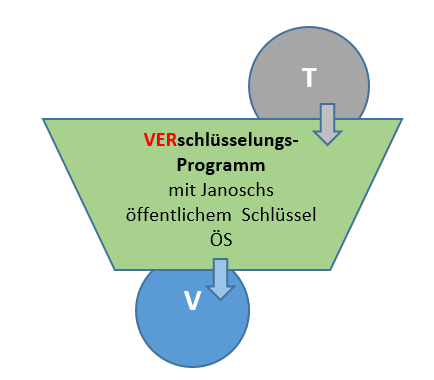

| Janoschs nächster TEXT heiße T |

|

| Er wird von Janosch mit dem öffentlichen Schlüssel ÖS verschlüsselt: Es entsteht die Datei V |

|

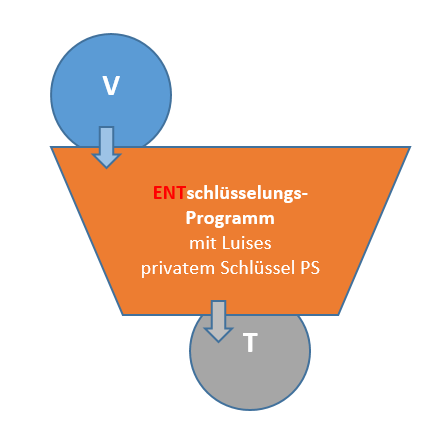

An einigen Internetübertragungsstellen wird nun V von Hackern kopiert und diese setzen ihre Computer auf die

Entschlüsselung der Daten an.

|

Super-Hacker Jörg probiert es: Er nimmt eine Kopie mit nach Hause und lässt seinen PC arbeiten … ohne Erfolg – er erkennt bald,

dass es Jahrtausende bräuchte, bis sein PC zufällig das richtige Entschlüsselungsverfahren treffen würde: Für ihn ist V „wertlos“.

Die eventuell unerlaubt angefertigten Kopieen von V sind alle nicht verwertbar. |

|

Es gibt nur eine Person, nämlich Luise, die mit V etwas anfangen kann:

Mittels des privaten Schlüssels (n und vor allem d) kann sie den Text entschlüsseln und so T wieder herstellen. |

|